Twoja tarcza

do ochrony przed cyberatakami

Polski system klasy SIEM / SOAR

z elementami EDR / XDR

- Co oferuje iS Sec?

Bezpieczeństwo operacyjne

System wspiera bezpieczne zarządzanie i eksploatację systemów informatycznych uwzględniając dyrektywę NIS2.

Bezpieczeństwo komunikacji

System integruje się z urządzeniami sieciowymi, daje to możliwość śledzenia bezpieczeństwa komunikacji wewnętrznej i zewnętrznej.

Bezpieczeństwo systemów

iS Sec zabezpiecza infrastruktury sieciowe przed niepożądanym i nieprawidłowym działaniem urządzeń, systemów operacyjnych oraz oprogramowania.

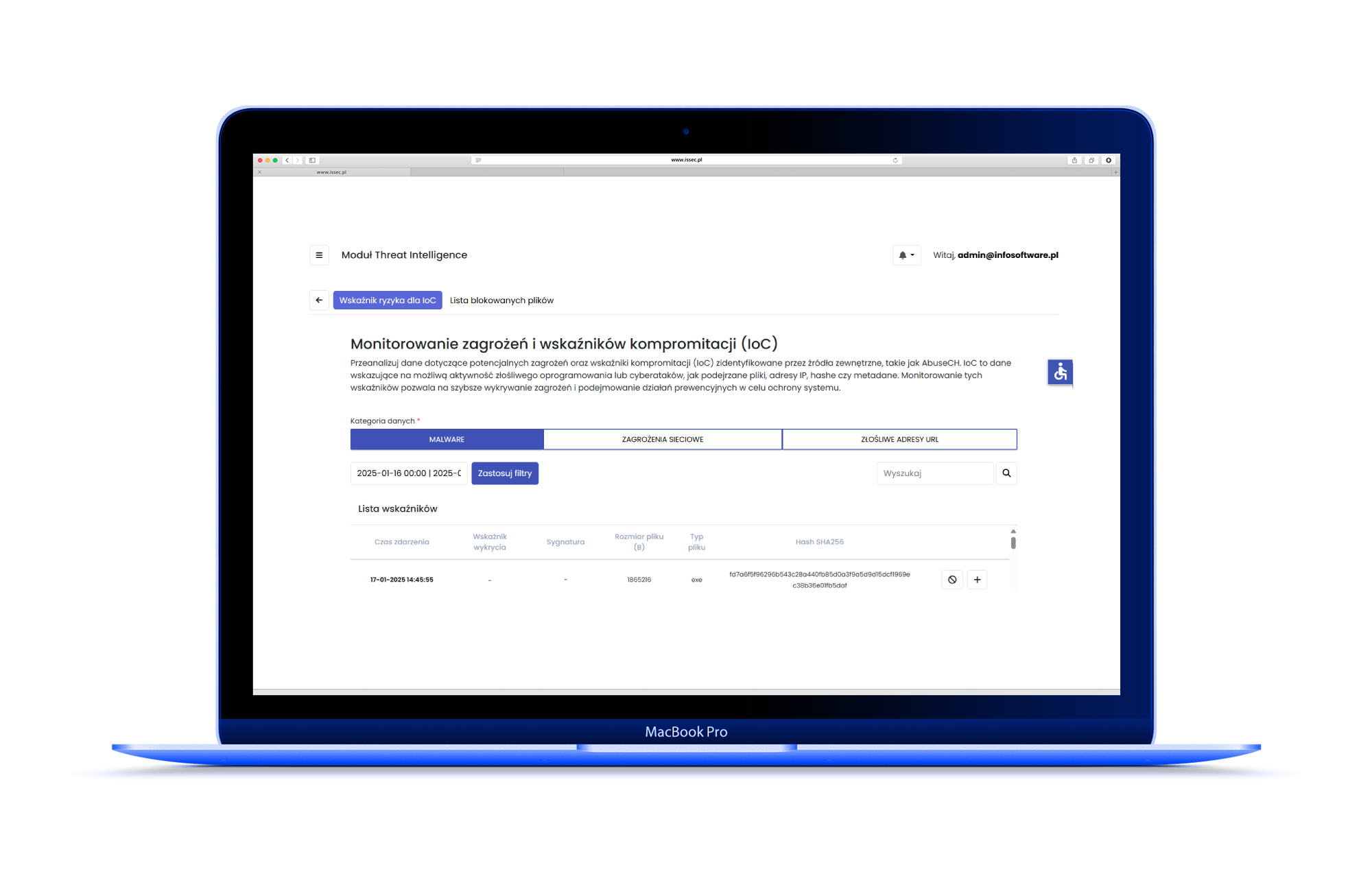

Ochrona sieci

Nasz zintegrowany system wykrywa cyberataki i reaguje na różnego rodzaju zagrożenia z nich wynikające.

Bezpieczeństwo strategiczne

iS Sec łączy zarządzanie informacjami o bezpieczeństwie i zarządzanie zdarzeniami bezpieczeństwa w jednym systemie.

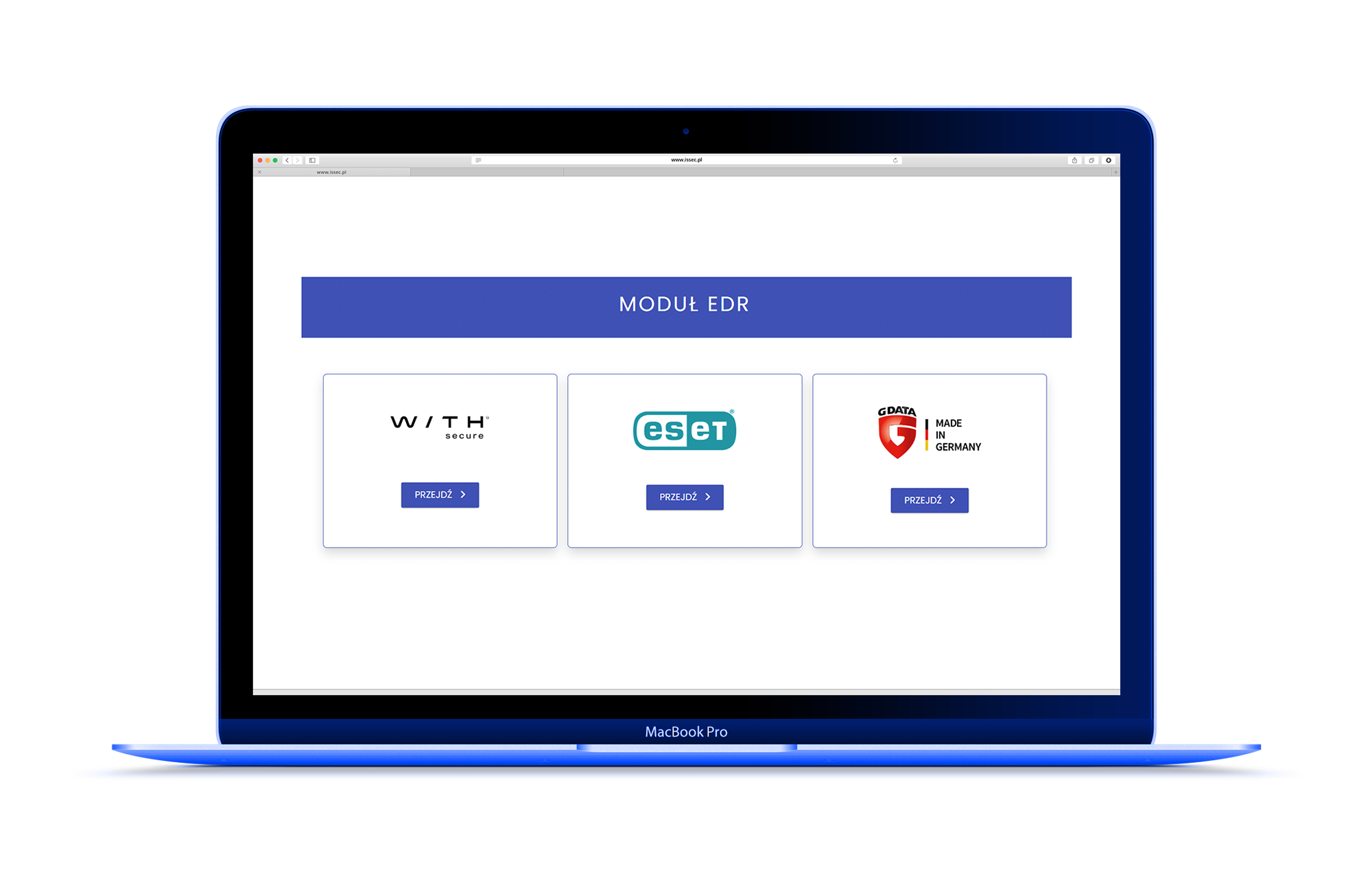

Ochrona przed złośliwym oprogramowaniem

Możliwość integracji z oprogramowaniem typu EDR.

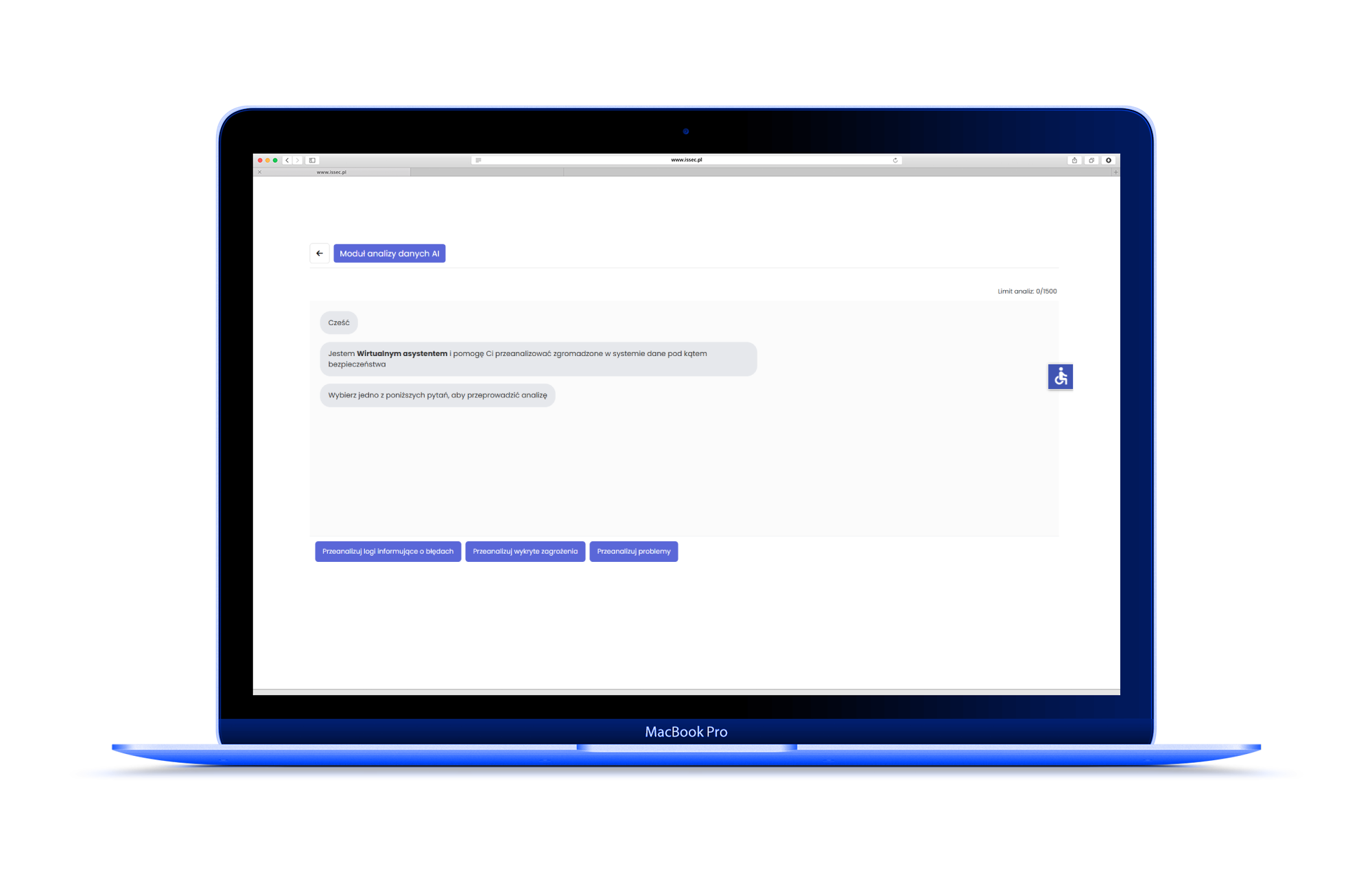

- Najważniejsze funkcje iS Sec

Odkryj najważniejsze funkcje iS Sec

- Najważniejsze korzyści

Poznaj szereg korzyści wynikających z wykorzystywania iS Sec

Bądź o krok przed zagrożeniem

Nasza baza danych o podatnościach informuje Cię o potencjalnych słabościach Twojego systemu.

Zrozum atakującego

Nasz framework analizy taktyk daje Ci wgląd w metody działania potencjalnych intruzów.

Zarządzaj ciągłością działań

Dzięki narzędziu do monitorowania zasobów IT, zawsze wiesz, kiedy coś jest nie tak. System śledzi działania poszczególnych urządzeń/hostów.

Kontroluj dostęp

Nasz system gwarantuje, że tylko uprawnione osoby mają dostęp do Twoich zasobów.

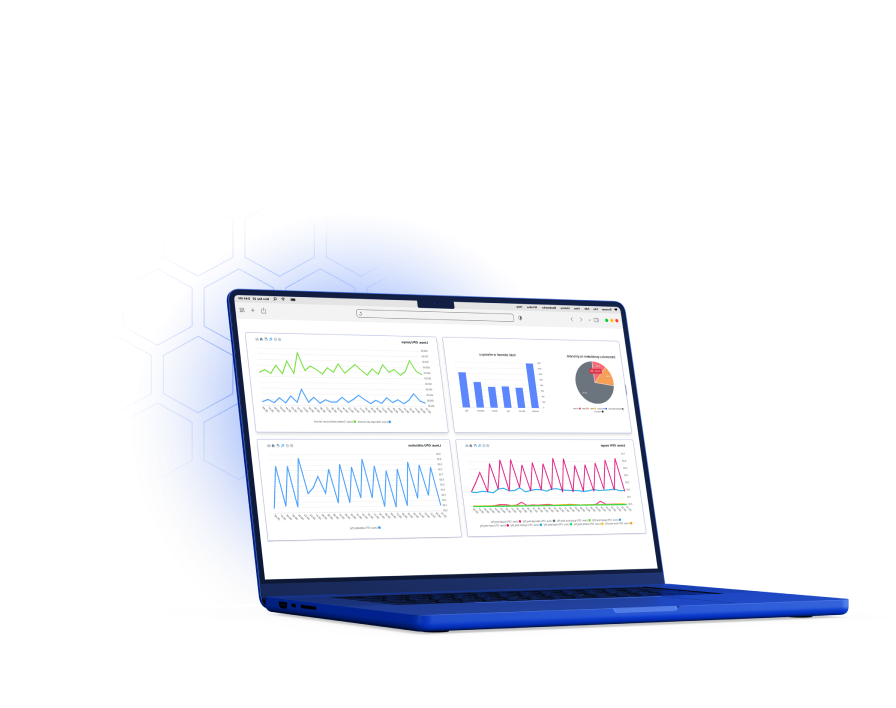

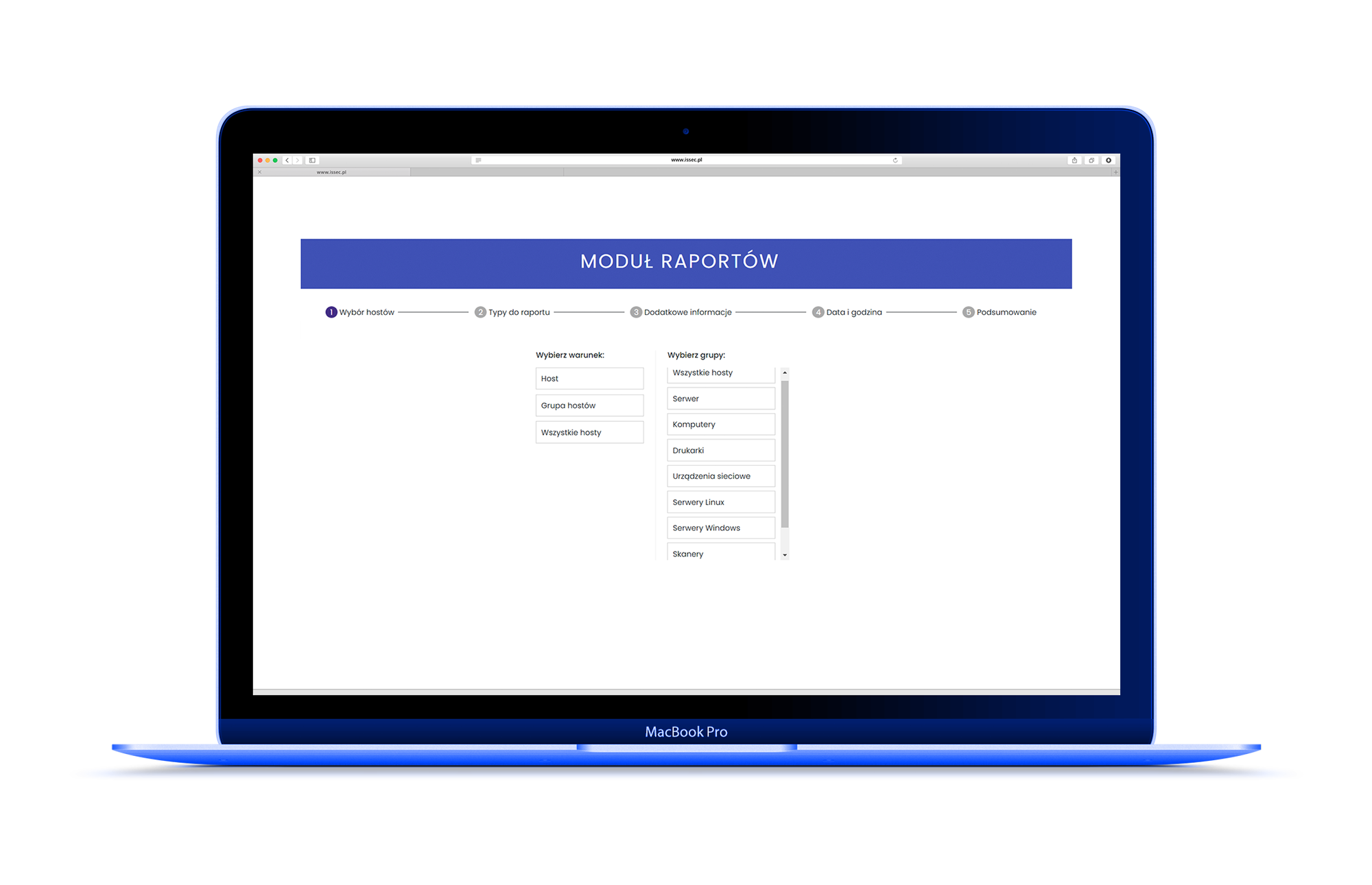

Monitoruj i otrzymuj raporty

Monitoruj urządzenia/hosty należące do Twojej infrastruktury sieciowej. System zbiera informacje dotyczące problemów, zdarzeń oraz incydentów.

- Funkcjonalność i użyteczność

Zobacz istotne funkcje systemu iS Sec

iS Sec vs. SIEM

* Systemy SIEM pozwalają tylko na budowanie listy zasobów o określonej ważności dla organizacji

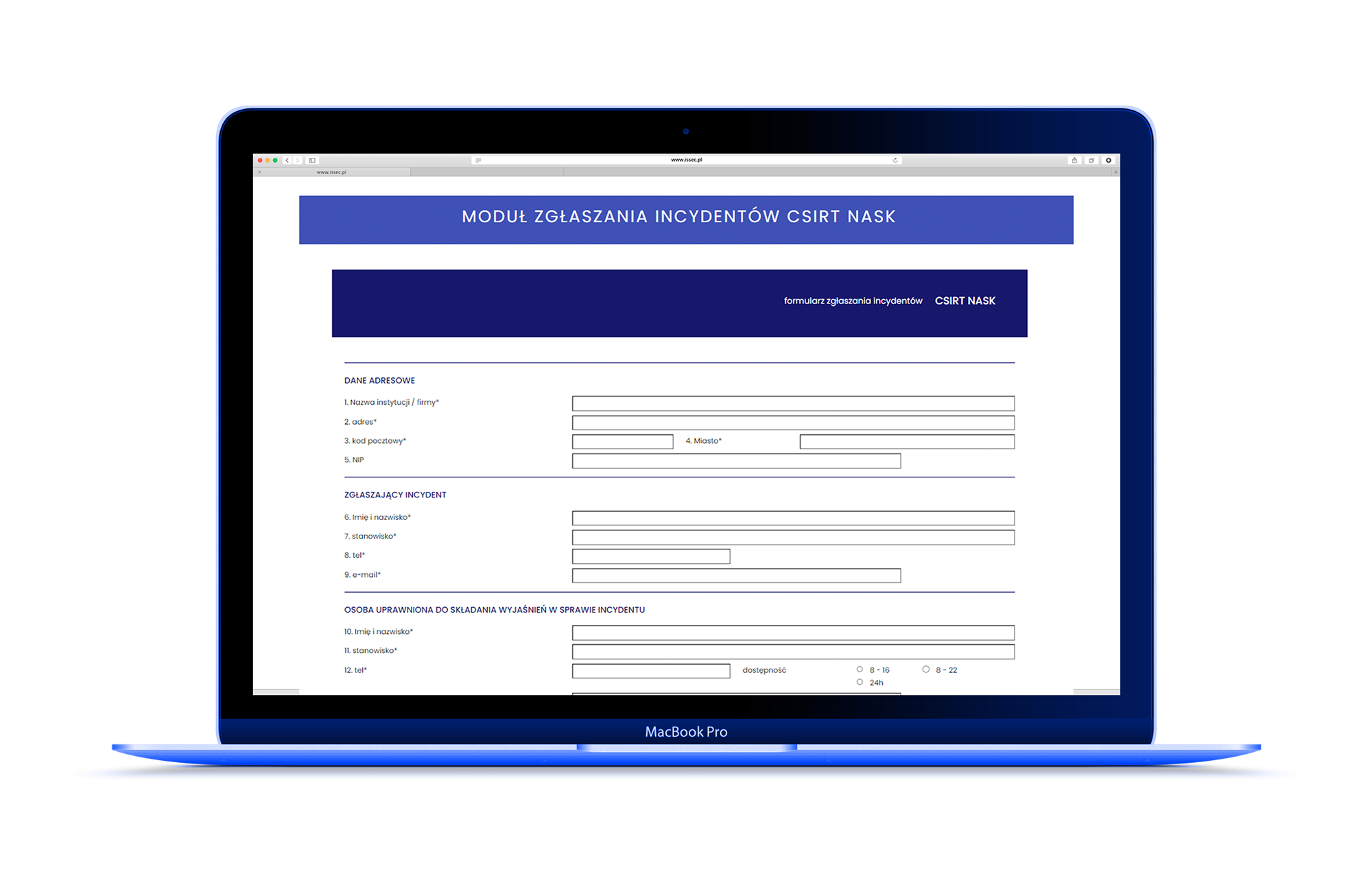

- Moduły iS Sec

Moduły iS Sec

- Kontakt

Masz pytania? Napisz do nas!

![]() +48 572 731 100

+48 572 731 100

![]() kontakt@issec.pl

kontakt@issec.pl

@2024 iS Sec Wszelkie prawa zastrzeżone.